軟件定義網絡(SDN)安全挑戰與信息安全軟件開發策略

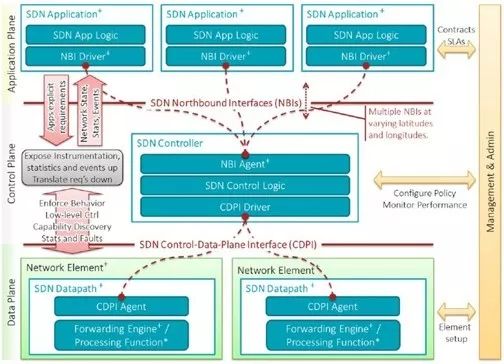

隨著信息技術的飛速發展,軟件定義網絡(Software-Defined Networking, SDN)作為一種創新的網絡架構范式,通過將網絡控制平面與數據轉發平面分離,并實現可編程的集中控制,極大地提升了網絡的靈活性、可管理性和自動化水平。這種架構的根本性變革也引入了一系列獨特的安全挑戰,對網絡與信息安全軟件的開發提出了新的要求。本文將探討SDN面臨的核心安全風險,并闡述在SDN環境下開發信息安全軟件的關鍵策略與方向。

一、SDN架構帶來的安全挑戰

SDN的核心特征——控制與轉發分離、集中化的控制器和開放的南向接口(如OpenFlow)——在帶來優勢的也構成了新的攻擊面。

- 控制器安全:單點故障與攻擊目標:集中化的控制器是SDN的“大腦”。一旦控制器被攻擊者通過拒絕服務(DoS/DDoS)、未授權訪問或惡意代碼植入等方式攻陷,將可能導致整個網絡的控制權喪失、策略被篡改或網絡服務中斷。控制器成為了一個高價值、高風險的單點故障源。

- 南向/北向接口安全:連接控制器與交換設備的南向接口(如OpenFlow通道)若缺乏強認證和加密保護,易遭受竊聽、消息篡改或偽造攻擊。同樣,連接控制器與上層應用(如網絡管理、安全應用)的北向接口也存在API濫用、未授權訪問等風險,惡意應用可能通過北向接口下發有害流表規則。

- 數據平面安全:雖然轉發設備(交換機)功能簡化,但流表容量有限,易受流表溢出攻擊(如通過大量偽造數據包耗盡流表空間)。傳統網絡中存在的攻擊,如ARP欺騙、MAC泛洪等,在SDN數據平面中依然可能存在。

- 應用層與策略沖突:SDN的開放性允許第三方開發網絡應用。惡意或存在漏洞的應用可能破壞網絡穩定性,或與現有安全策略產生沖突,導致規則矛盾、環路或安全漏洞。

二、面向SDN的信息安全軟件開發策略

為應對上述挑戰,信息安全軟件的開發必須適應SDN架構,從被動防護轉向主動、可編程、深度集成的安全模式。

- 開發原生集成的安全控制器與增強模塊:

- 信息安全軟件應深度集成于控制器平臺,或作為其核心增強模塊。這包括開發具備高可用性、分布式部署能力的控制器安全框架,以抵御單點故障。

- 開發控制器的內生安全功能,如強身份認證與訪問控制(基于角色的訪問控制,RBAC)、通信通道加密(如TLS for OpenFlow)、安全審計與日志記錄等。

- 利用可編程性實現動態安全策略:

- 開發能夠通過北向API與控制器交互的安全應用(Security App)。這些應用可以實時獲取全網視圖,實現動態、精細化的安全策略。例如:

- 入侵檢測與防御系統(IDS/IPS):利用SDN的全局流量可視性,開發能夠快速檢測異常流量(如DDoS攻擊、掃描行為)并自動下發流表規則進行阻斷的應用。

- 靈活訪問控制:開發基于用戶、設備、應用和上下文(時間、位置)的細粒度訪問控制應用,策略變更可瞬間全網生效。

- 網絡隔離與微分段:快速創建和調整安全域,實現虛擬機、容器或工作負載間的動態隔離,有效遏制攻擊橫向移動。

- 構建數據平面安全防護能力:

- 開發能與控制器協同的交換設備安全代理或輕量級安全功能,例如在數據平面集成輕量級流量驗證、速率限制功能,以緩解流表溢出和泛洪攻擊。

- 利用可編程數據平面(如P4語言),開發更底層、高性能的數據包檢測與處理安全功能,將部分安全邏輯下沉,減輕控制器負擔。

- 開發安全編排與自動化響應(SOAR)應用:

- 結合SDN的自動化能力,開發安全編排平臺。當安全事件被檢測到時,平臺可自動編排一系列動作,如隔離受感染主機、重路由流量、更新防火墻規則等,實現從檢測到響應的閉環自動化,極大縮短平均響應時間(MTTR)。

- 強化供應鏈與生命周期安全:

- 對SDN控制器、交換機操作系統及第三方安全應用進行嚴格的代碼安全審計、漏洞掃描和供應鏈安全管理。

- 開發用于持續監控SDN各組件(控制器、交換機、應用)安全狀態、驗證配置與策略一致性的安全管理工具。

###

軟件定義網絡(SDN)的演進為網絡架構帶來了革命性變化,其安全態勢也隨之變得更為復雜且關鍵。傳統的邊界防護模式已顯不足,必須發展與之適配的新型信息安全軟件。未來的安全軟件開發必須緊扣SDN可編程、集中化、全局可視的核心特點,致力于構建內生的、主動的、協同的安全能力體系。通過將安全深度融入控制器、利用可編程接口實現動態防御、并強化整個生態系統的安全實踐,我們才能充分發揮SDN潛力的確保其成為構建下一代安全、可靠、智能網絡的基礎。

如若轉載,請注明出處:http://www.i2109.cn/product/33.html

更新時間:2026-02-02 22:59:31